nmap官方下载 v7.70 中文版

大小:26.2 GB更新日期:2020-04-22 17:06:42.000

类别:系统监视

228

228 38

38分类

大小:26.2 GB更新日期:2020-04-22 17:06:42.000

类别:系统监视

228

228 38

38

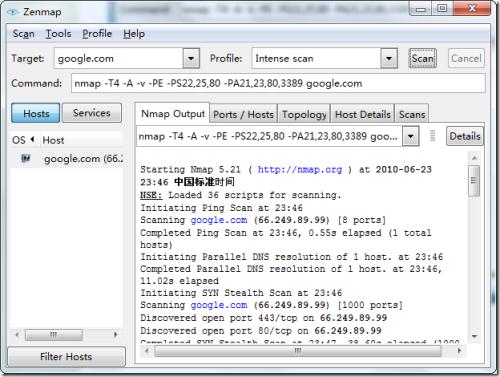

nmap这款软件全程叫做Network Mapper,是最早的操作系统Linux下面的连接端口扫描工具。它功能强大,有着简约而不简单的窗口界面,能够准确扫描出有哪些端口上连接了东西,是谁连接上来,在通过内部数据分析再来判断是什么操作系统。它能够及时为用户评估电脑网络安全性跟管理网络,可以说是端口扫描界最强大的安全卫士了。有需要就赶紧来下载nmap中文版这款软件吧。

是一款特别适合技术人员使用的辅助端口扫描工具,支持UDP.TCP.ICMP等多种协议,可以帮助用户快速扫描指定网站端口占用信息。这次为大家带来的是nmap中文版,已将全部界面注释成中文字样,方便用户轻松理解使用。nmap会将扫描结果以列表的形式清晰呈现在用户眼前,每个目标的详细信息都会直观显示,无论是查看还是调用都会更加的方便。除此之外,nmap最新版支持对目标机其他信息进行快速扫描,满足多方位个性化需求。

1.主机发现(Host Discovery)

用于发现目标主机是否处于活动状态(Active)。

提供了多种检测机制,可以更有效地辨识主机。例如可用来列举目标网络中哪些主机已经开启,类似于Ping命令的功能。

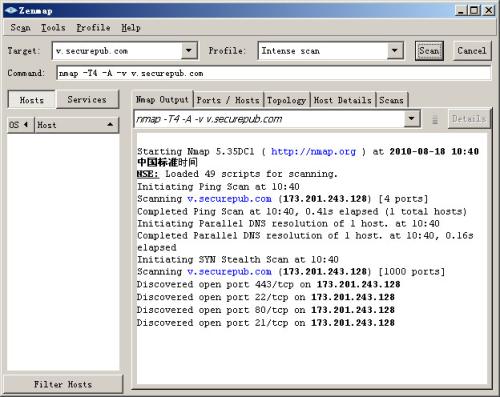

2.端口扫描(Port Scanning)

用于扫描主机上的端口状态。

可以将端口识别为开放(Open).关闭(Closed).过滤(Filtered).未过滤(Unfiltered).开放|过滤(Open|Filtered).关闭|过滤(Closed|Filtered)。默认情况下,

会扫描1000个常用的端口,可以覆盖大多数基本应用情况。

3.版本侦测(Version Detection)

用于识别端口上运行的应用程序与程序版本。

Nmap目前可以识别数千种应用的签名(Signatures),检测数百种应用协议。而对于不识别的应用,Nmap默认会将应用的指纹(Fingerprint)打印出来,如果用户确知该应用程序,那么用户可以将信息提交到社区,为社区做贡献。

4.操作系统侦测(OS detection)

用于识别目标机的操作系统类型.版本编号及设备类型。

Nmap官方下载目前提供了上千种操作系统或设备的指纹数据库,可以识别通用PC系统.路由器.交换机等设备类型。

5.防火墙/IDS规避(Firewall/IDS evasion)

Nmap提供多种机制来规避防火墙.IDS的的屏蔽和检查,便于秘密地探查目标机的状况。

基本的规避方式包括:分片(Fragment)/IP诱骗(IP decoys)/IP伪装(IP spoofing)/MAC地址伪装(MAC spoofing)等等。

6.NSE脚本引擎(Nmap Scripting Engine)

NSE是Nmap中文版最强大最灵活的特性之一,可以用于增强主机发现.端口扫描.版本侦测.操作系统侦测等功能,还可以用来扩展高级的功能如web扫描.漏洞发现.漏洞利用等

等。Nmap使用Lua语言来作为NSE脚本语言,目前的Nmap脚本库已经支持350多个脚本。

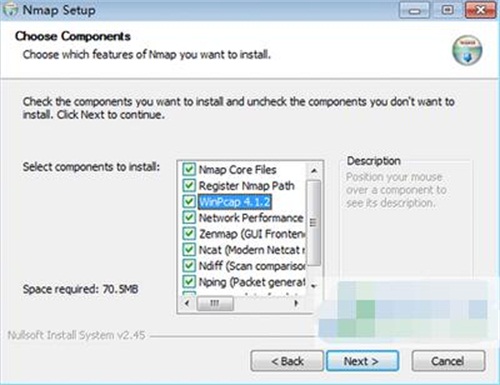

1.双击打开下载的.exe文件

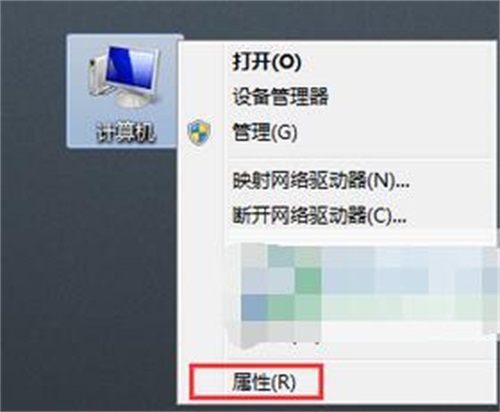

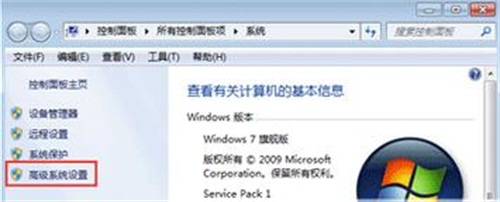

2.右键点击计算机选择“属性”

3.点击“高级系统设置”

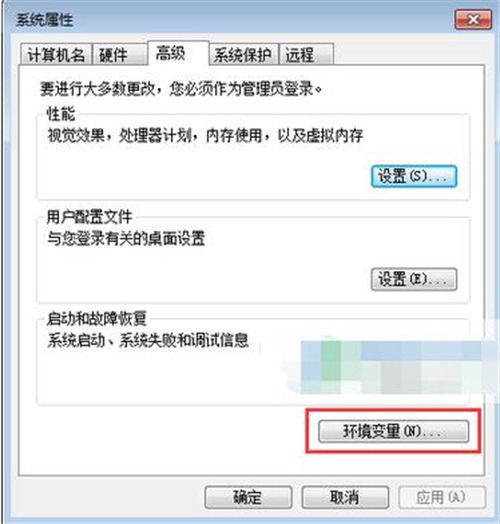

4.点击“环境变量”

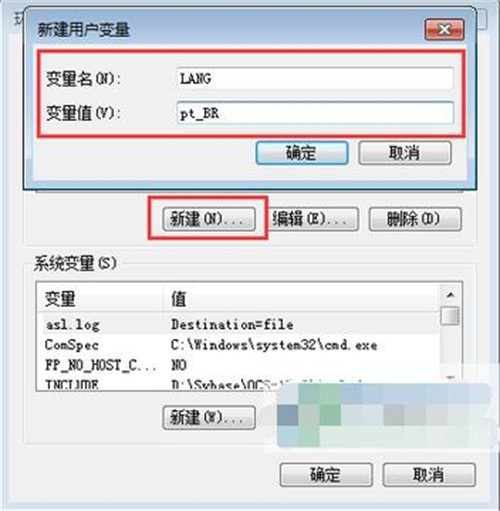

5.点击“新建”,输入变量名:“LANG”,变量值:“pt_BR”,点击确定

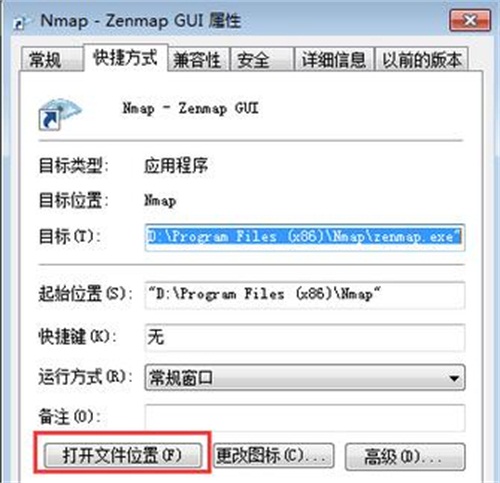

6.打开Nmap目录(右键点击桌面Nmap选择“属性”,点击“打开文件位置”)

7.打开sharezenmaplocalept_BRLC_MESSAGES目录,将汉化文件“zenmap.mo”复制入内覆盖原文件即可。

1.登陆Kali虚拟机,打开终端,输入:nmap -V,查看nmap当前版本。

2.查看本地路由与接口:nmap --iflist。

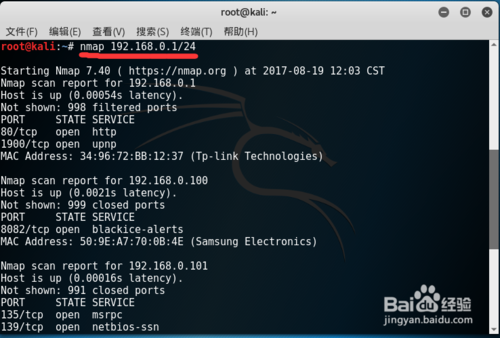

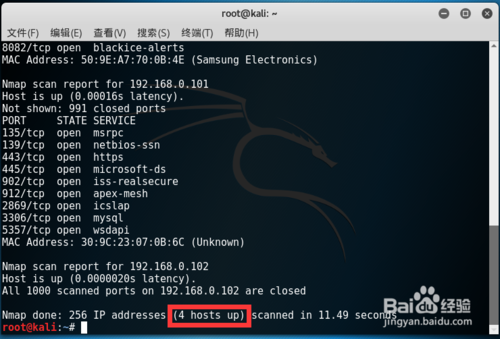

3.扫描网络上的存活主机,此处以扫描我自家的局域网为例:nmap 192.168.0.1/24。扫描结果发现4个存活主机,分别是路由器、连接WiFi的手机、Windows宿主机和Kali虚拟机。

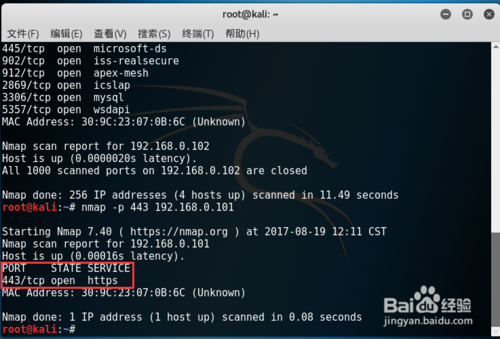

4.扫描指定主机上的端口,此处以扫描我的Windows宿主机为例:nmap -p 443 192.168.0.101。扫描结果可以看到443端口是开放的,提供的是https服务。

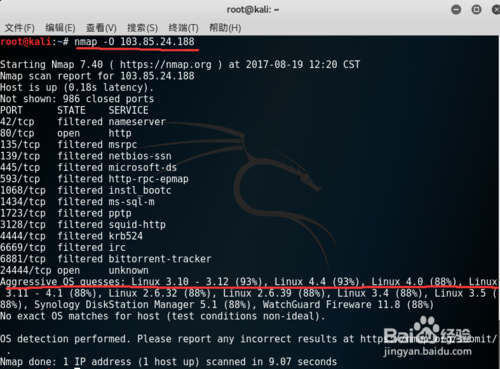

5.检测指定主机的操作系统版本,此处以扫描103.85.24.188为例:nmap -O 103.85.24.188。检查结果给出所有可能性结果和相应概率。

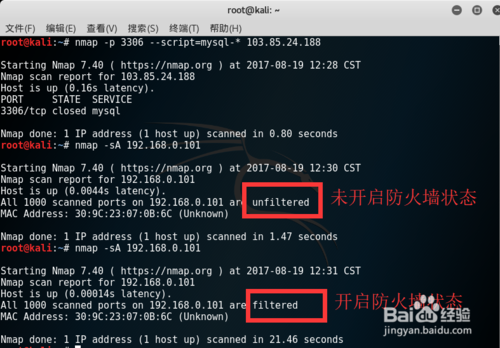

6.扫描指定主机防火墙开启状态,此处以扫描我的Windows宿主机为例:nmap -sA 192.168.0.101。扫描结果显示为unfiltered(未过滤状态),表示7.未开启防火墙;扫描结果为filtered(过滤状态),表示扫描目标已开启防火墙。

一、操作系统的探测

1.Nmap在探测操作系统使用-O选项可启用操作系统探测,这里是字母“O”不是数字“0”,我们探测一个操作系统,结果得知是一个linux系统,内核版本为2.6.x;

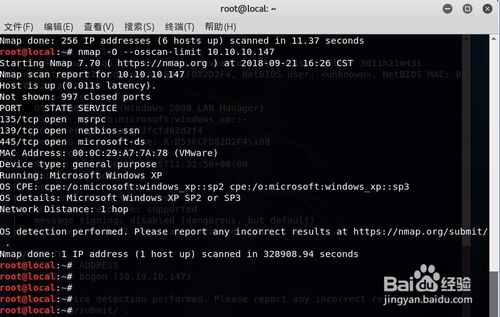

2.我们在扫描一个windows操作系统,检测出为windows xp系统,windows防火墙开启的话有可能会扫描不到或者确定不了那个系统版本,nmap会针对版本的可能性列出百分比;

3.通常情况我们使用-O的同时配合-A参数已达到更好的效果来检测操作系统;可识别出操作系统更详细的一些信息,如计算机名称用户名称等;

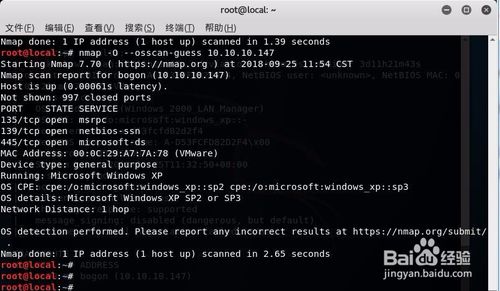

4.对于指定的目标进行操作系统检测,使用--osscan-limit,这个选项仅在使用-O或者-A进行操作系统检测是起作用;

5.Nmap对系统进行识别时并不一定能准确识别,当无法准确识别的时候, 使用--osscan-guess --fuzzy选项可以推测系统并识别,--fuzzy不一起使用。

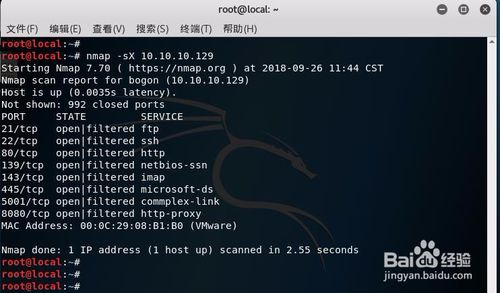

二、Nmap隐蔽扫描

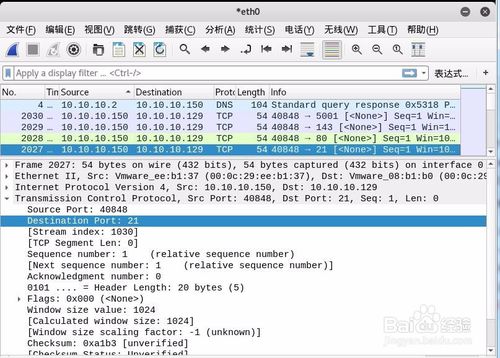

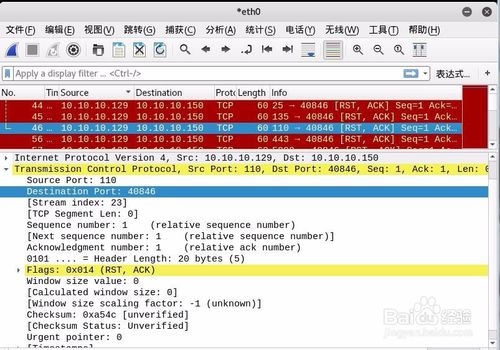

1.有3个选项,分别为-sN、-sF、-sX。-sN是Null扫描,通过发送非常规的TCP通信数据包对计算机进行探测,Null扫描不会标记任何数据包,目标主机相应端口关闭,会响应一个RST数据包,开发则不会响应任何信息;

2.抓取Nmap扫描的数据包,21端口为开放的在数据包中查询不到目标主机发送回来的报文,110 POP3邮件协议返回RST包;

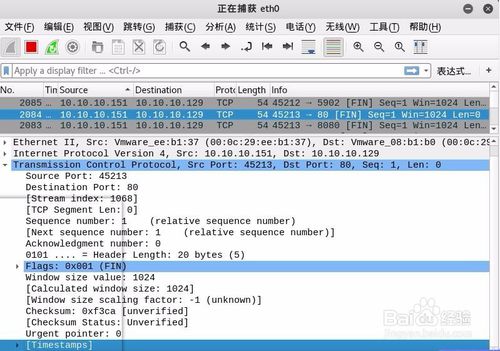

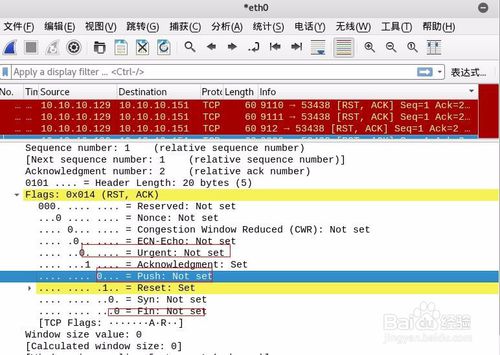

3.-sF是FIN扫描,使用TCP SYN扫描可能会被主机防火墙发现阻止,使用FIN扫描不需要完成TCP握手,TCP FIN扫描是向目标端口发送一个FIN包,收到响应RST包,说明目标端口是开发的,如果没有收到RST则说明是关闭的。

4.抓取Nmap扫描的数据包,80端口为开放的在数据包中查询不到目标主机发送回来的报文,110 POP3邮件协议返回RST包;

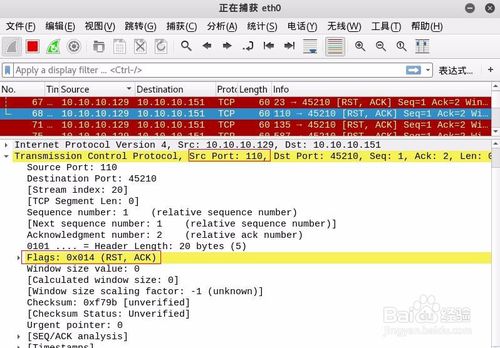

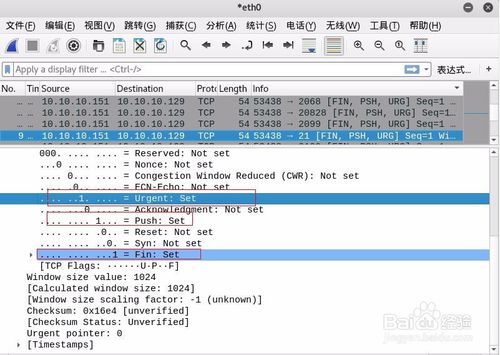

5.-sX是Xmas扫描,数据包的FIN、PSH和URG标记位置打开,即标志为1,如果目标主机是开放的则会响应一个RST标志包;

6.通过抓包查看FIN、PSH和URG标记位标志为1,返回数据包端口关闭FIN、PSH和URG标记位标志为0。

三、TCP扫描方式

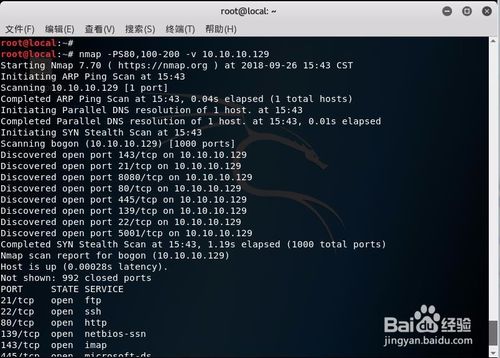

1.TCP SYN Ping扫描:-PS选项发送一个设置了SYN标志的空TCP报文,默认端口80也可通过nmap.h进行配置,也可知道端口列表以逗号隔开,通常目标主机被防火墙阻止请求时,可以使用TCP SYN Ping扫描来针对主机进行存活判断。

2.Nmap是通过SYN/ACK和RST响应来对目标主机存活进行判断,但是特定的情况下防火墙会丢弃RST包,为了扫描结果的准确性,我们一般指定一个端口或者范围扫描来避免这种情况。

3.TCP ACK Ping扫描选项为-PA,使用这种方式扫描可以探测阻止SYN或者ICMP Echo请求的主机,提高通过防火墙的的概率,使用TCP ACK PIng扫描如果目标主机不是存活状态则不响应该请求,在线则会返回一个RST包。

4.TCP连接扫描-sT是TCP最基础的扫描方式,SYN扫描可用时比较好的一个选择,扫描过程发送一个SYN包请求,如果收到RST则表示目标端口关闭,如果目标主机收到请求后响应一个SYN+ACK包,Nmap向目标主机发送一个ACK包,确认连接,则表示端口是开放的。

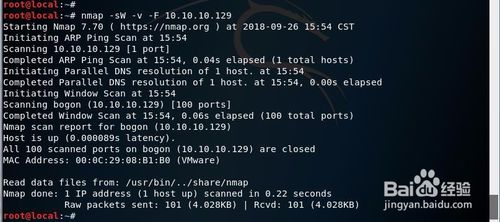

5.TCP敞口扫描-sW选项,通过检查返回的RST报文的TCP窗口判断目标端口是否开放,开放端口用正数表示串口大小,关闭端口的窗口大小为0。所以收到RST包时,根据TCP窗口值即可判断目标端口是否开放。

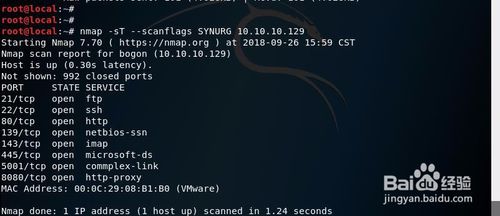

6.TCP自定义扫描,Nmap官方下载高级用法,--scanflags选项可以通过指定任意的TCP标志来进行扫描,TCP标志URG、ACK、PSH、RST、SYN、FIN任何组合都可以,例如--scanflags URGACKPSHRSTSYNFIN设置所有的标志位,中间没有空格,若是不指定标志位,使用SYN扫描方式扫描。

相关下载

山东潍坊联通 网友 夜之潘多拉

下载挺快的

天津移动 网友 一剑倾城

支持支持!

新疆乌鲁木齐电信 网友 当时明月在

玩了半天有点累,休息下来评论下

河南平顶山移动 网友 梵音战阁

废话,非常好玩。

陕西西安电信 网友 至少、还有你

还在研究游戏中,很多功能不会玩~~